Hướng dẫn sử dụng Owasp Zap – công cụ quét lỗ hổng bảo mật

Nếu bạn là người thường xuyên tìm hiểu công nghệ cũng như những ứng dụng nâng cao bảo mật hệ thống thì chắc hẳn không thể không biết đến Owasp Zap – công cụ quét lỗ hổng bảo mật phải không nào? Nếu bạn chưa biết về công cụ này? Không sao cả, bởi VDO sẽ Hướng dẫn sử dụng Owasp Zap, giúp bạn hiểu rõ hơn về công cụ này.

Nội dung

Khái niệm và chức năng của Owasp Zap

Owasp Zap – The Open Web Application Security Project được hiểu là dự án mở về bảo mật ứng dụng web. Đây là một dự án được cả cộng đồng chung tay tham gia, giúp các tổ chức có thể phát triển mở hoặc bảo trì các ứng dụng ở trạng thái an toàn. Chúng được người dùng biết đến nhiều nhất với tính năng quét lỗi bảo mật của ứng dụng web, mã nguồn mở. Bạn sẽ tìm thấy nhiều tính năng tuyệt vời ở Owasp Zap bao gồm cả miễn phí và trả phí như:

- Là mã nguồn mở.

- Các công cụ đạt chuẩn về an toàn thông ton

- Thực hiện chính sách kiểm tra về bảo mật, an toàn cho mã nguồn

- Sử dụng hoàn toàn miễn phí.

- Ứng dụng đa nền tảng.

- Dễ dàng cài đặt và sử dụng.

- Cho phép triển khai sử dụng nhiều ngôn ngữ.

- Quét tự dộng

- Tự động cập nhật nhiều tính năng cho người dùng

- Là công cụ được nhiều người dùng tham gia sử dụng, tạo thành một cộng đồng nhiều thành viên.

- Được phát triển bởi các chuyên gia lập trình chuyên nghiệp.

Ngoài ra, Owasp Zap cũng đưa ra 10 rủi ro mà bạn có thể gặp phải

- Khả năng bị tiêm nhiễm mã độc.

- Tính san lầm trong việc kiểm tra định danh cũng như các phiên làm việc.

- Thực thi mã Scrip xấu.

- Đối tượng tham chiếu không được an toàn tuyệt đối.

- Cấu hình an ninh có thể bị sai.

- Có thể bị lộ cấu hình nhạy cảm.

- Đôi khi còn bị mất kiểm soát mức độ truy cập chức năng.

- Giả mạo yêu cầu.

- Bị tấn công khi sử dụng các thành phần với những lỗ hổng bảo mật.

- Chuyển hướng không an toàn.

Tuy Owasp Zap còn một số hạn chế nhưng những ưu điểm chúng mang lại vẫn chiếm được lòng tin của người dùng. Rấ nhiều cá nhân, đơn vị, tổ chức đã tìm hiểu và cài đặt Owasp Zap thành công để áp dụng chúng trong công việc của mình. Bạn có muốn tìm hiểu chúng không?

Hướng dẫn sử dụng Owasp Zap chi tiết nhất

Để tìm hiểu bất kì công cụ nào, chúng ta cũng cần phải cài đặt chúng về máy của mình để nghiên cứu và test thử đúng không nào? Owasp Zap cũng không nằm trong ngoại lệ. Công cụ này cần một server – máy chủ cấu hình cao để Owasp Zap hoạt động ổn định. Bạn có thể tìm đến các đơn vị cho thuê server hn chuyên nghiệp để sở hữu ngay cho mình máy chủ chất lượng, cấu hình cao, chuyên nghiệp.

Các bước cài đặt Owasp Zap

Bạn có thể cài đặt Owasp Zap phiên bản mới nhất, tất cả đều có trên trang chủ của Owasp Zap nên chúng tôi không để cập trong nội dung bài viết.

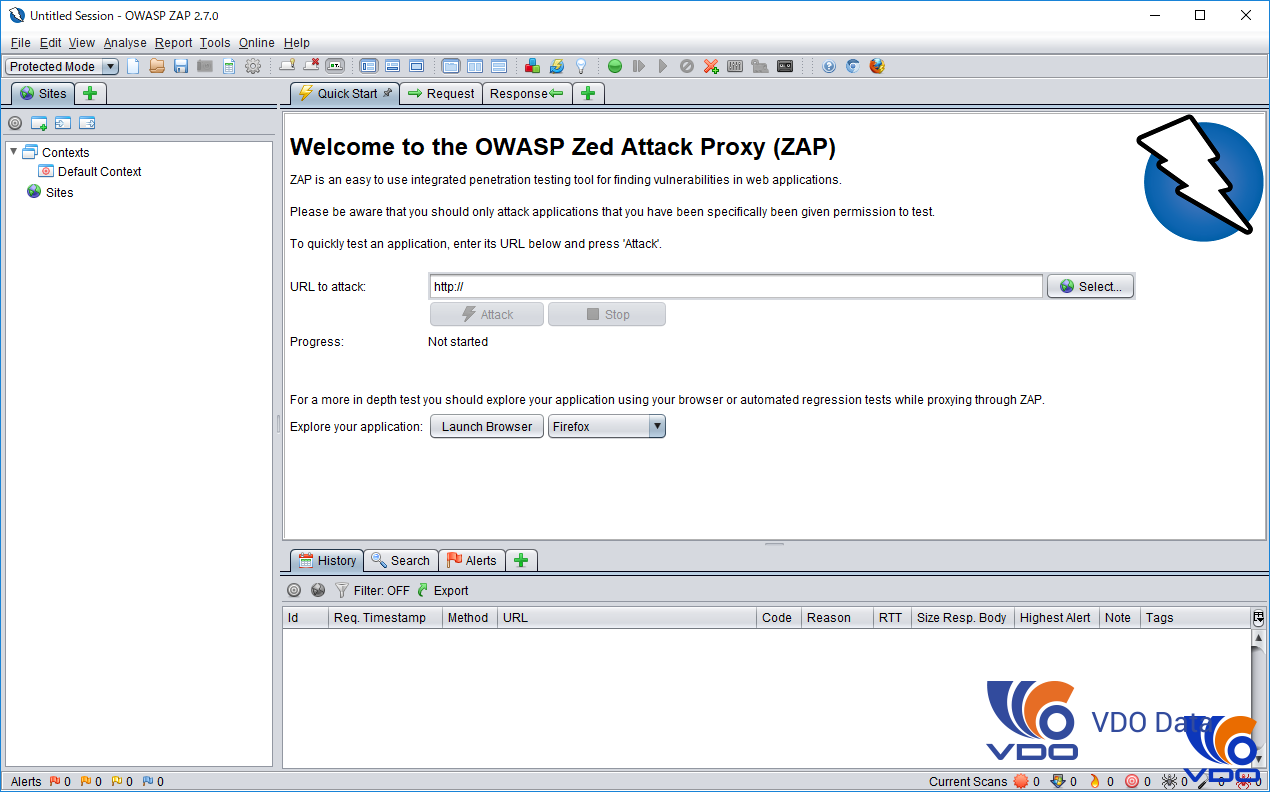

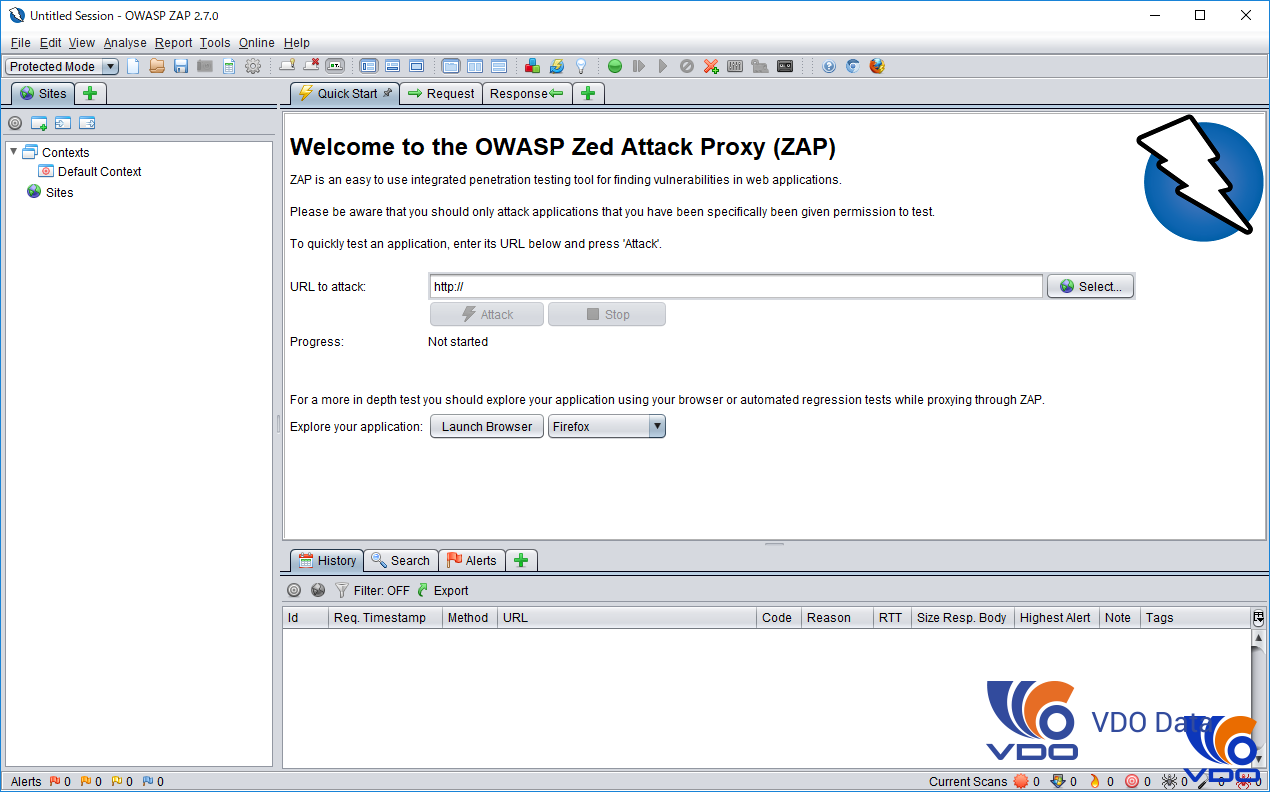

Sau khi download, bạn hãy tiến hành cài đặt như bình thường. Sau khi cài đặt xong, khởi động ứng dụng bạn sẽ thấy giao diện hiện ra như hình bên dưới.

Tại đây, chúng ta bắt đầu đi vào phần thiết lập.

+ Thiết lập Owasp Zap

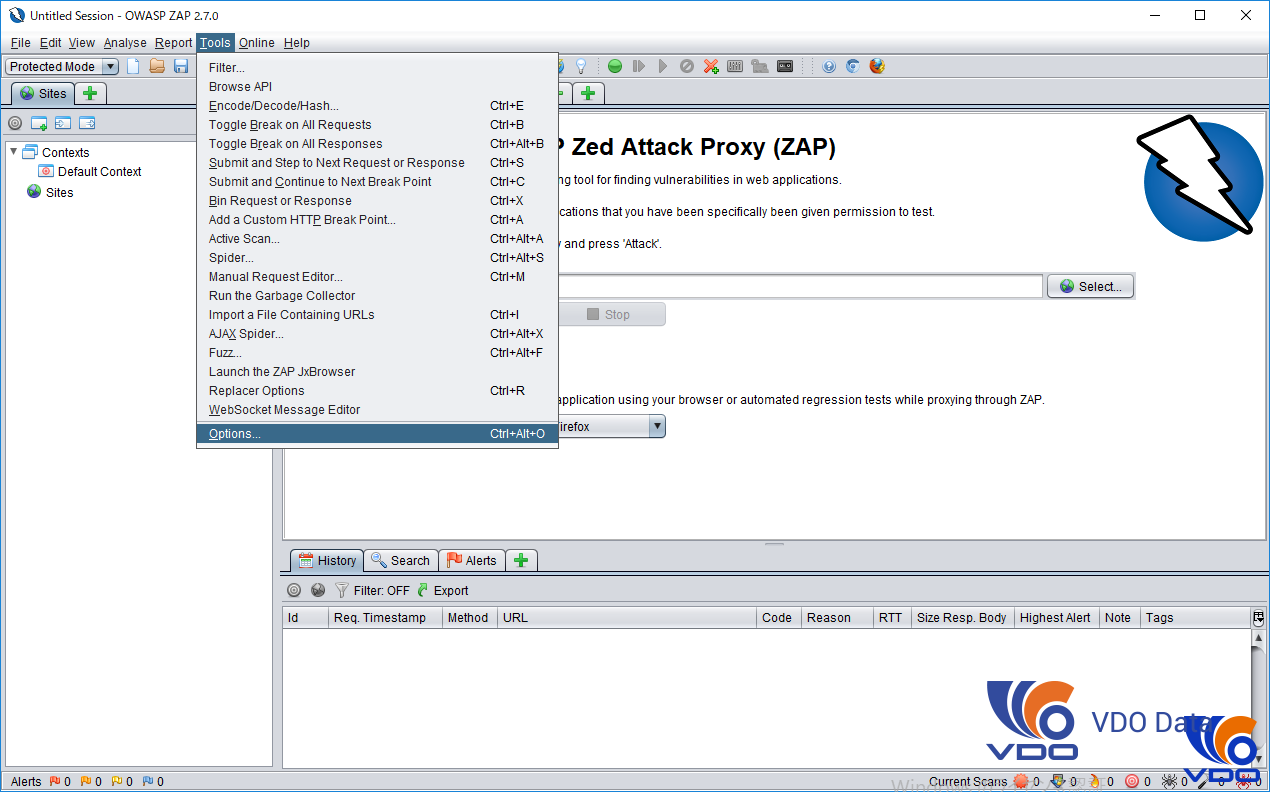

Chọn Tools và tìm đến Options, sẽ có một màn hình khác xuất hiện trên màn hình.

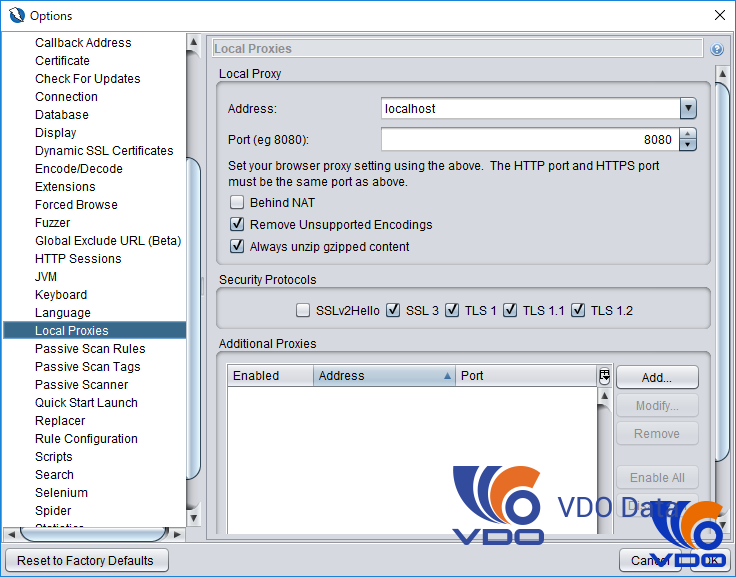

Tại đây, ta sẽ thiết lập Address và Port. Mặc định của Address là localhost:8080, Port là 8080. Trường hợp đã có ứng dụng khác sử dụng cổng 8080 rồi, bạn có thẻ thay đổi một cổng khác tùy ý, sau đó lưu lại thiết lập.

+ Thiết lập bên phía Browser – Google

Hầu hết những hướng dẫn trên mạng hiện nay đều chỉ giúp bạn thiết lập trên FireFox. Vì vậy, trong bài viết này VDO sẽ hướng dẫn bạn thiết lập chúng trên Google Chrome. Mục đích để ta có thể sử dụng được Add-on Postman của Google Chrome để test API, phần này sẽ được chúng tôi gửi đến bạn đọc trong nội dung bài viết tiếp theo.

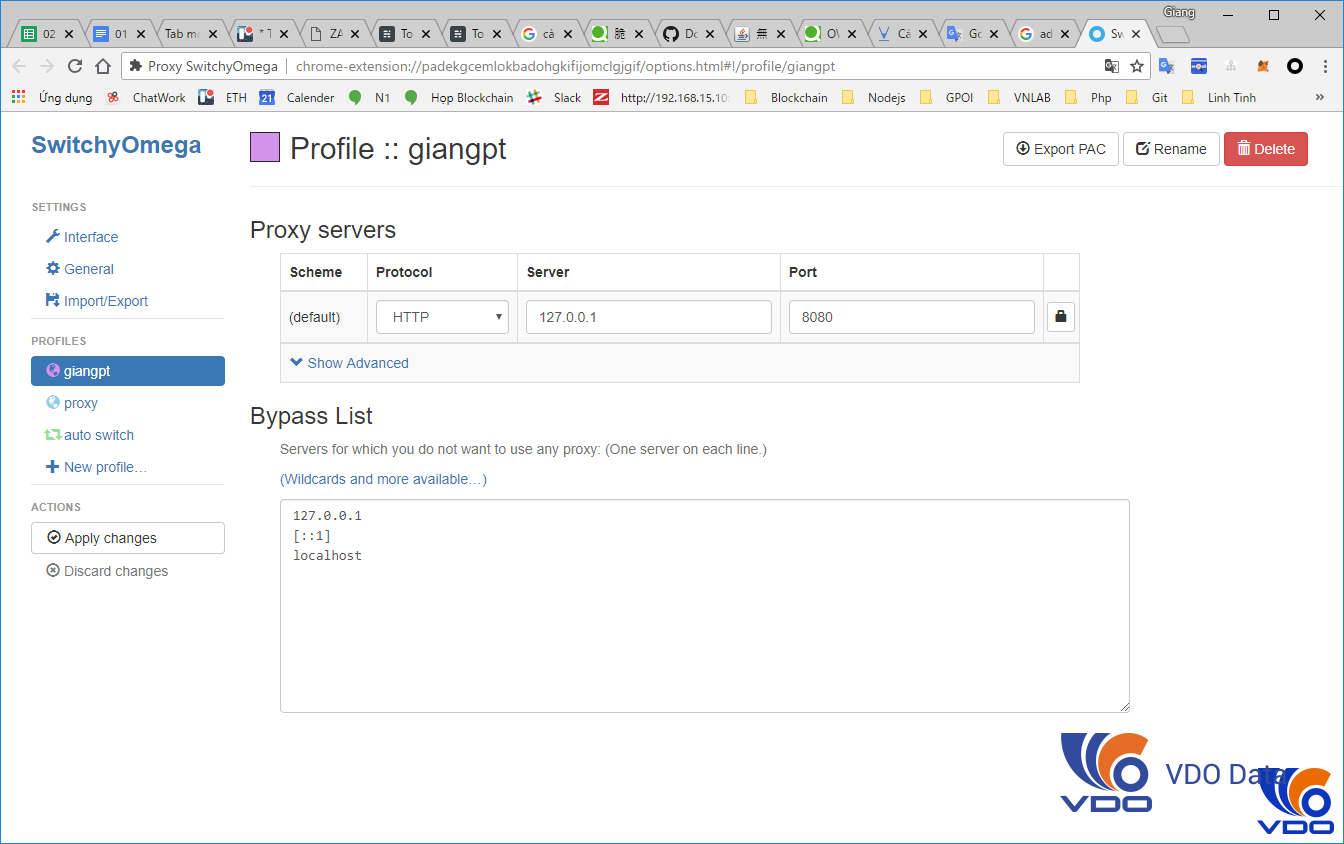

Quay trở lại nội dung chính, bạn cần làm lúc này là cài add – on SwitchyOmega trên Chrome của mình. Mục đích của add on này sẽ giúp bạn bật/tắt chuyển đổi proxy một cách dễ dàng.

Tại đây, hãy chọn New Profile và thiết lập những thông tin cần thiết. Một điều cần lưu ý là bạn phải thiết lập cấu hình ở Address và Port giống như những gì bạn đã làm trên Owasp Zap.

Vì sao ta cần phải làm những thiết lập này? Bởi chúng se giúp Owasp Zap nắm bắt được những gì bạn đang truy cập từ phía Google.

Sau khi hoàn tất thiết lập, hãy lưu chúng lại bằng nút Apply changes khi chúng đã sáng lên.

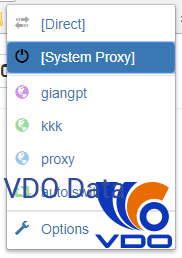

Đến đây, bạn đã thiết lập xong Proxy cho Google – Browser rồi đó, nhìn sang góc bên phải sẽ thấy có 1 icon hình tròn hiện lên. Chọn profile bạn vừa thiết lập, để ON và click vào System Proxy để vô hiệu hóa thiết lập.

Như vậy, bạn hoàn toàn có thể ON OFF để chuyển proxy một cách dễ dàng rồi đó.

+ Test ứng dụng web bằng Owasp Zap

Sau khi thiết lập xong toàn bộ, bạn có thể test những gì đã thiết lập bằng cách truy cập vào ứng dụng web bạn đang phát triển chẳng hạn.

Nếu thiết lập đúng, bân trái Sites của Owaps Zap sẽ hiện ra URL của trang web mà bạn vừa truy cập. Nếu như những bước thiết lập trước của chúng ta không sai, hãy chuyển tiếp sang phần Protected Mode.

>>> Có thể bạn quan tâm: Công cụ bảo mật WireShark

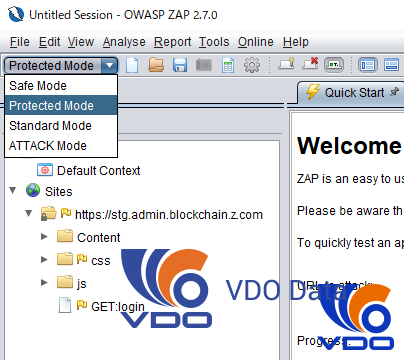

Thiết lập Protected Mode

Owaps Zap hiện tại có 4 chế độ quét khác nhau:

- Khi khởi động nó sẽ được đặt ở chế độ mặc định là Standard.

- Ta cần chuyển sang chế độ Protected Mode.

Vì sao lại vậy? Bởi nếu chọn các chế độ mặc định Standard hoặc Attack thì khả năng rất cao là hacker sẽ tấn công vào các trang web mà người dùng không quản lý được. Còn nếu chọn Safe, thì chúng lại không scan được toàn bộ lỗ hổng có trên web. Vì vậy Protected Mode là sựa lựa chọn hoàn hảo nhất.

+ Test Protected Mode

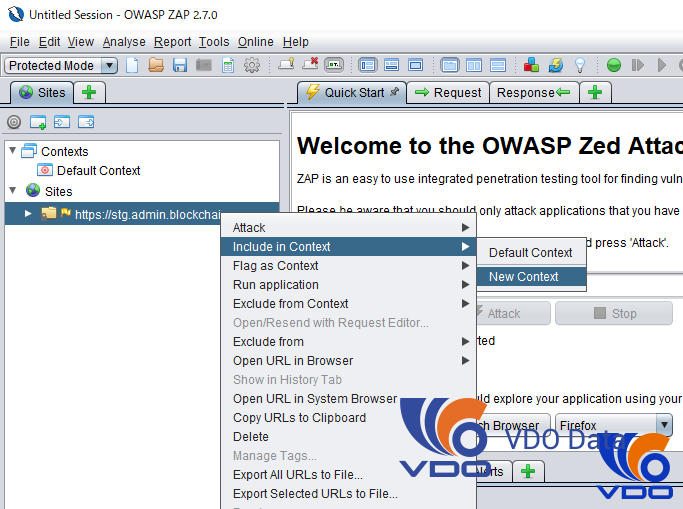

Để test chế độ này, bạn cần vào lin phí bên tab Sites, sẽ thấy mục Attack hiện lê nhưng không kích hoạt được bởi chưa Include in Context. Nhiệm vụ của bạn lúc này là Include URL cần được kiểm tra trong Context.

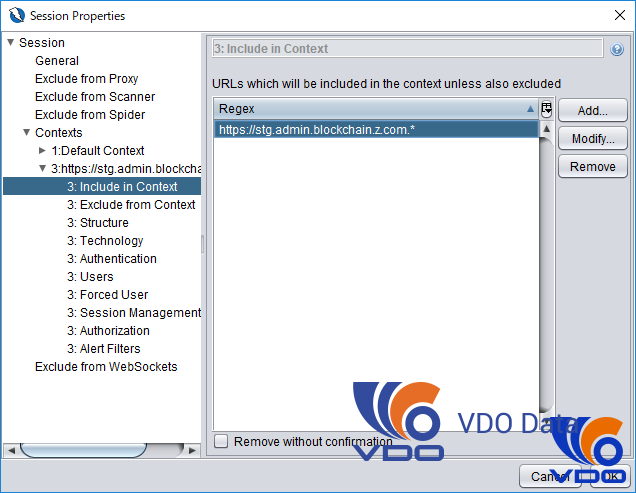

Công việc của bạn là click chuột phải vào Link và chọn Include in Context và chọn New Context. Khi đó, màn hình session property sẽ xuất hiện.

Chọn URL và nhấn Enter để được include vào trong context. Khi đó, URL sẽ được Include vào file Context. Một vòng tròn màu đỏ sẽ được hiển thị bên trong các icon của URL.

Như vậy, thao tác của chúng ta đã thành công. Bây giờ bạn có thể thực hiện các cuộc tấn công như quét động rồi.

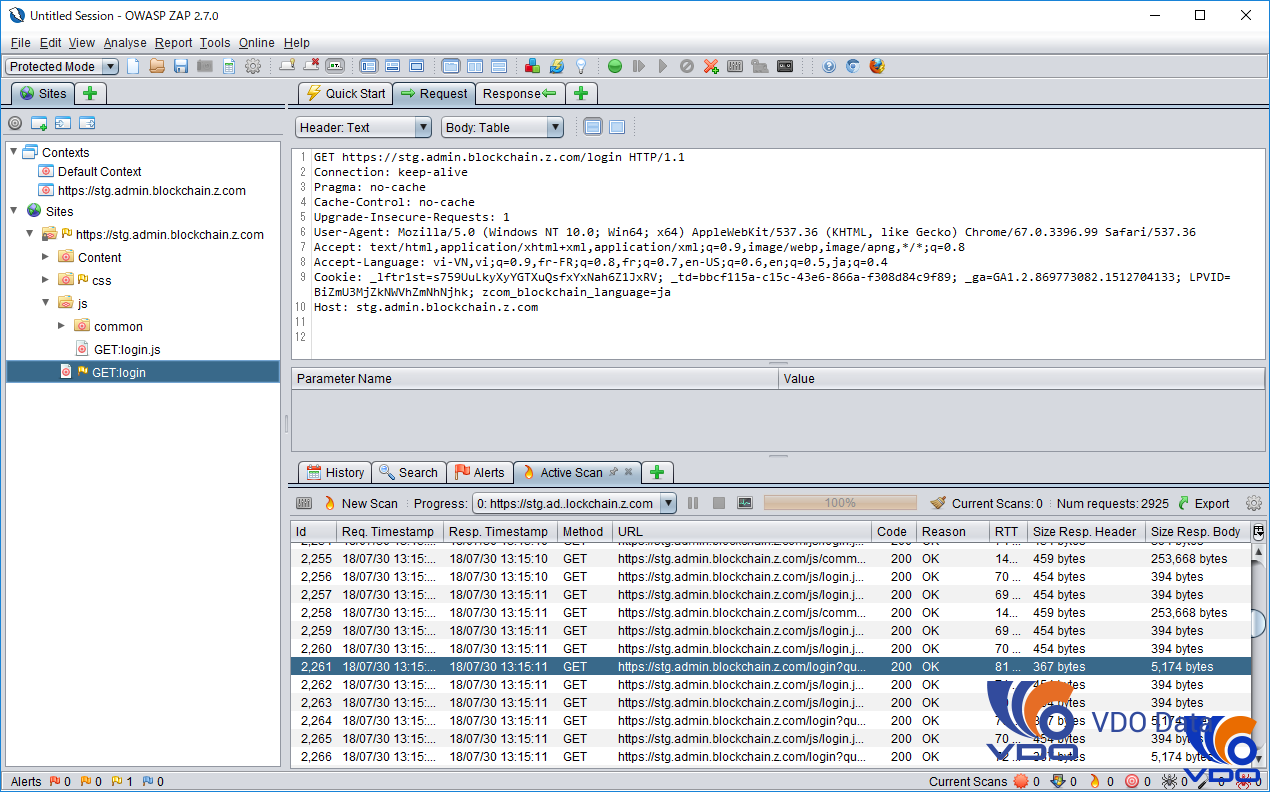

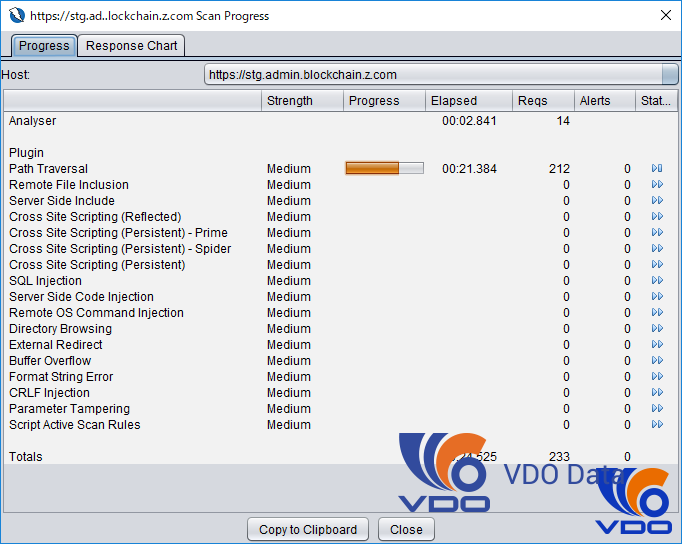

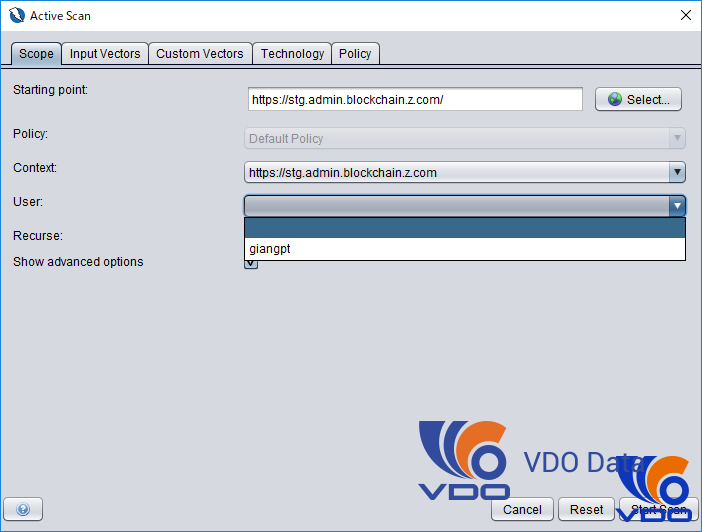

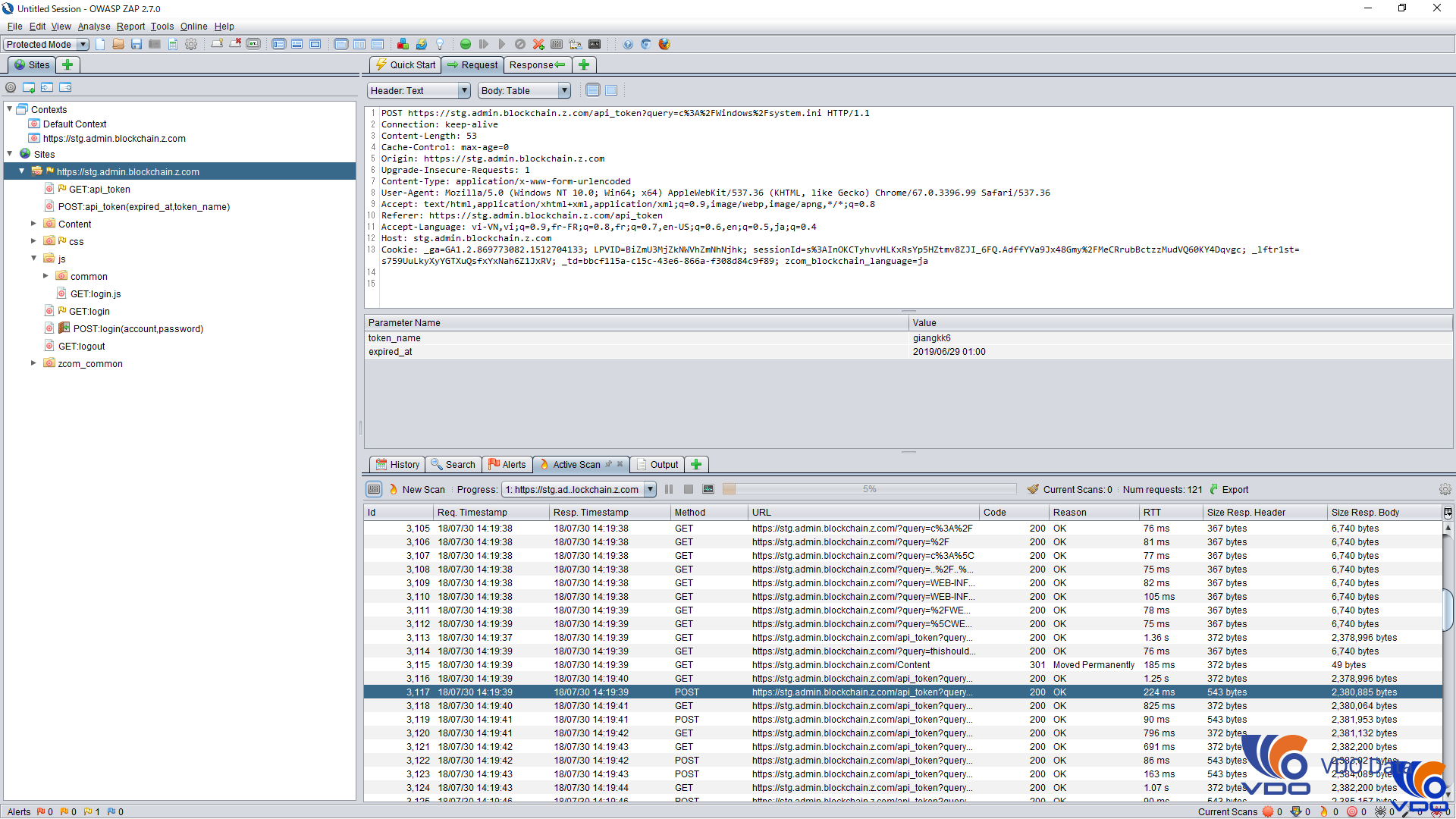

Bên dưới là hình ảnh đang thực hiện Active Scan. Sau khi quét xong, nếu có lỗ hổng nó sẽ được hiển thị trong Alerts.

Click vào Show scan progres details để hiển thị lên danh sách và những hạng mục injection đang quét. Việc quét sẽ được thực hiện từ đầu đến cuối cho đến hết các hạng mục có trong đó.

Trong mục Active Scan, click vào 1 dòng bất kì, bạn sẽ thấy Owasp Zap đã giả lập để tấn công và tìm lỗ hổng trong toàn bộ ứng dụng của bạn. Như vậy, tab equest và Response sẽ hiển thị rõ những thông tin giả lập đó.

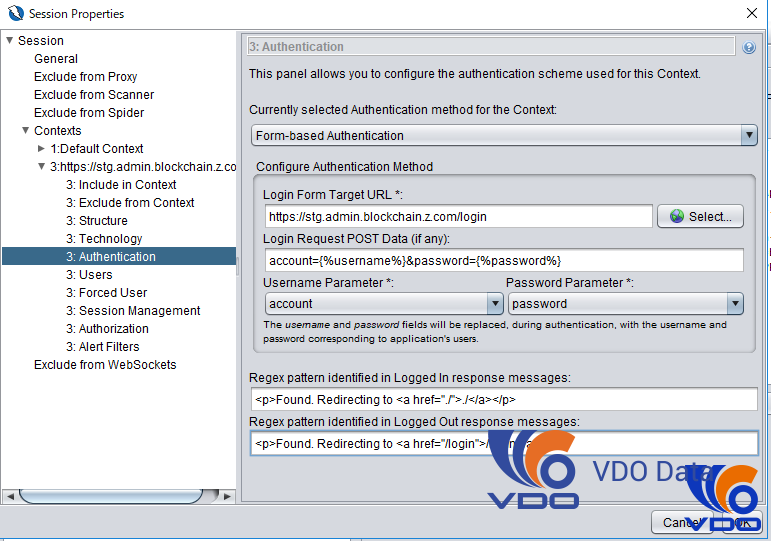

Thiết lập User và pasword cho những chức năng cần login

Phía dưới là 2 đoạn text khi màn hình login hay logout. Mục đích để Owaps Zap kiểm tra xem mình đã login hay logout thành công chưa. Bạn có thể click qua tab Response và copy đoạn text và paste vô đó để đỡ bị nhầm lẫn.

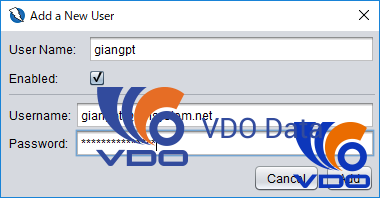

Sau đó nhập user và mật khẩu để đăng nhập

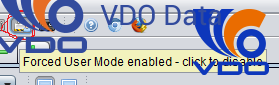

Một việc nữa, bạn cần chọn mục Forced và chọn user vừa tạo rồi nhấn vào icon phía dưới để enable cho người dùng vừa tạo.

Cuối cùng khi thực hiện chạy test thì bạn chọn vào cái user vừa tạo và chạy test.

Như các bạn thấy Owasp Zap đã giả những request với phương thức là POST, và sử dụng username và password mà mình vừa thiết lập đề login và test các chức năng cần login.

Tin nổi bật

Thuê máy chủ giá tốt, vận hành ổn định, hỗ trợ 24/7

Top 1 Server Là Gì? Hướng Dẫn Chọn Server Tốt Nhất

System Máy Chủ vs Barebone: Khác Nhau Ở Điểm Nào?

RAID Controller Là Gì? Kiến Thức Cơ Bản Đến Nâng Cao

HDD/SSD Là Gì? Phân Tích Chi Tiết – Cấu Tạo, Hiệu Năng Và Cách Chọn...

Bộ Nhớ RAM Là Gì? Vai Trò – Cấu Tạo – Phân Loại – Cách...